Scams für Twitter

EMPFEHLUNG:

Erstelle deinen eigenen blogspot.com weil Blogger-Aktien nur sehr kurze Zeit dauern.

| Kennung |

Die ID ist Ihr "geheimer Schlüssel", um auf die Datendaten zuzugreifen. |

Erstellen Sie xploit

Premium-Konto kaufen:

Wenn Sie ein Premium-Benutzer sind, müssen Sie nicht warten, bis Sie das Passwort sehen. Eintreten Hier Prämie zu bekommen.Gebrauchsanweisung: Twitter kostenlos mit Exploit hacken

Um ein Twitter-Konto in 30 Sekunden zu hacken, müssen Sie kein Computer-Guru sein. Jeder kann unsere Methode verwenden, um Twitter kostenlos ohne Umfragen zu hacken. Sie müssen nur unserer Anleitung folgen:

-

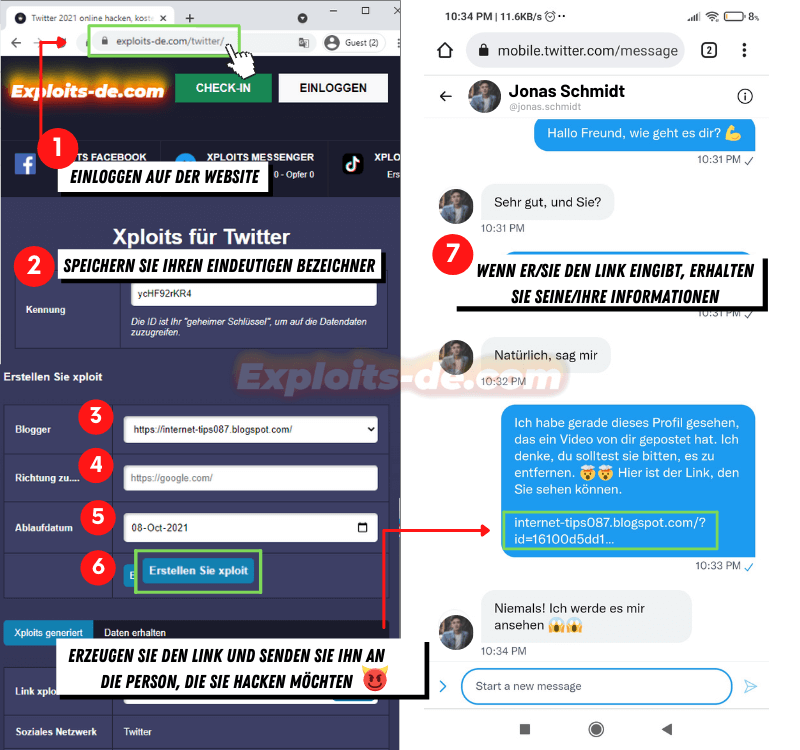

1️⃣ Stellen Sie sicher, dass Sie sich auf der Website www.exploits-de.com befinden

-

2️⃣ Speichern Sie die Kennung, damit Sie jederzeit auf die erhaltenen Daten zugreifen können. Dies ist Ihr geheimes Passwort und ohne dieses verlieren Sie den Zugriff auf die Informationen.

-

3️⃣ Wählen Sie im Blogger-Bereich den gewünschten Link aus. Dies kann nicht geändert werden, Sie können nur aus den verfügbaren Optionen auswählen.

-

4️⃣ Wählen Sie die Seite aus, die den Link umleitet, um die Daten abzurufen.

-

5️⃣ Wählen Sie ein Ablaufdatum, der Link funktioniert bis zu dem von Ihnen gewählten Tag.

-

6️⃣ Klicken Sie auf die Schaltfläche "Xploit erstellen" und warten Sie, bis der Link generiert wurde.

-

7️⃣ Senden Sie es an die Leute, die Sie hacken möchten, und warten Sie geduldig.

-

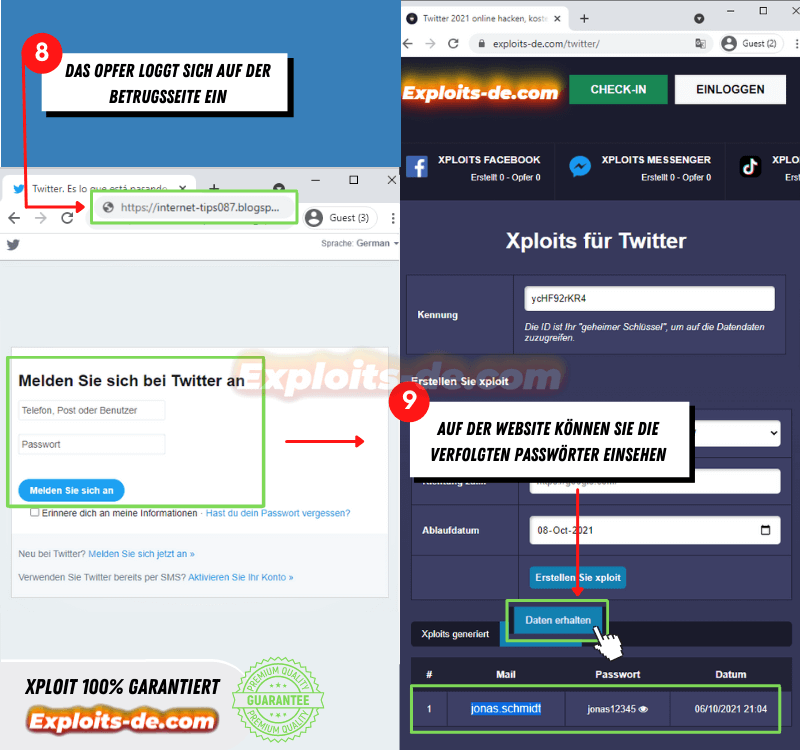

8️⃣ Durch Anklicken des Links gibt das Opfer seine Daten ein, um sich auf der Cheat-Seite anzumelden.

-

9️⃣ Die erfassten Passwörter finden Sie unter "Erworbene Daten". Fertig, Sie wissen, wie man Twitter in 30 Sekunden hackt!

Es ist wichtig, dass Sie die erstellten Xploits sowie die erhaltenen Daten protokollieren, da Sie mehr als einen Link generieren können. Wie Sie sehen, ist es ein sehr einfach zu bedienendes Tool, das Sie nur brauchen Kombinieren Sie die falschen Links mit Social Engineering, um es noch effektiver zu machen. Sie werden ein kompletter Hacker!

Derzeit finden Sie einige Seiten, die Anwendungen und Methoden zum Hacken eines Twitter-Kontos ohne Bezahlung anbieten, aber mit Exploit erhalten Sie ohne Zweifel die beste und sicherste Alternative. Bei einer Implementierung müssen Sie sich nur der Überwachung des Kontos Ihres Opfers widmen, ganz heimlich von Ihrem Browser aus.

Der beste Weg, um ein Twitter zu hacken

In dieser Seite haben wir uns die Aufgabe gestellt, eine einfache und sehr proaktive Bedienungsanleitung zu erstellen step Schritt für Schritt lernen Sie, Twitter mit Xploit kostenlos zu hacken. Mit diesem Tool können Sie in wenigen Minuten einen gefälschten Link generieren. 😈

Was sind Exploits? Diese bestehen aus gefälschten Seiten, die vorübergehend eine offizielle Seite wie Twitter darstellen. Dies kann dazu führen, dass Ihr Opfer Ihnen direkten Zugriff auf sein Konto gibt, da es Ihnen, ohne es zu wissen, seinen Benutzernamen, sein Passwort oder sein Passwort zur Verfügung stellt. Sie müssen nur überzeugen und Ihr Ziel über den Link, den Sie ihm senden, dazu bringen, sich anzumelden.

Was ist ein Exploits und wie funktioniert er?

Wenn wir über Exploit sprechen, sagen wir, dass es sich um jeden Angriff handelt, der die Anfälligkeit von Anwendungen ausnutzt. Ein xploit ist ein Skript oder eine Software, die die "Schwächen" jeder Art von System zum Nutzen von etwas oder jemandem ausnutzt.

Sie stellen sich als eine Sequenz von beabsichtigtem Code oder Software dar, um Netzwerkdaten zu stehlen oder die Kontrolle über ein Computernetzwerk zu übernehmen.

-

Das System generiert einen Trap-Link.

-

Sie sollten Ihr Opfer durch eine verlockende Nachricht kontaktieren, die es ermutigt, den Link einzugeben.

-

Wenn sich der Benutzer anmeldet, können Sie auf seinen Benutzernamen und sein Passwort zugreifen.

Damit das Ziel den Link eingibt, ist es wichtig, dass Sie ihn mit einer ansprechenden Nachricht begleiten, die den Benutzer zum Eingeben und Anmelden animiert. Denn sonst liefert Ihnen die Methode nicht die erwarteten Ergebnisse.

Vor- und Nachteile des Hackens von Twitter mit Xploits

Vorteile:

- Durch Exploit können Sie schnell eine fiktive Seite erstellen, ohne Computeringenieur sein zu müssen und somit Twitter kostenlos hacken.

- Sie haben die Möglichkeit, eine Aufzeichnung der Exploits und erstellten Links zu erstellen, um eine Kontrolle zu haben.

- Es ermöglicht Ihnen, eine Vielzahl von E-Mail-Adressen einzugeben, um mehrere Konten gleichzeitig zu "hacken".

- Es ist eine völlig kostenlose Methode, sodass Sie nichts bezahlen müssen, um sie zu verwenden.

- Durch die einfache Eingabe des Twitter-Kontos Ihres Ziels können Sie geheime Daten erhalten oder die Loyalität Ihres Partners entdecken.

Nachteile:

- Wenn Sie mit Xploit ein Twitter hacken, haben Sie immer Angst, entdeckt zu werden.

- Ein wichtiger Faktor beim Hacken von Twitter mit Exploit ist, dass Sie den gesamten Vorgang bei 0 starten müssen, wenn der Benutzer erkennt, dass er gehackt wird.

- Um Zugriff auf Ihr Passwort zu erhalten, müssen Sie manchmal an einer Umfrage teilnehmen, die nicht länger als ein paar Minuten dauert.

Wie Sie vielleicht bemerkt haben, ist das Hacken eines Twitter-Kontos mit xploits eine sehr einfache Aufgabe, wenn Sie die Schritte in dieser Anleitung befolgen, die wir mit Ihnen teilen.

In wenigen Minuten können Sie Ihr Ziel erreichen, kostenlos einen Twitter-Account zu hacken und das alles ohne umfassende Kenntnisse über Computersysteme. Wir laden Sie ein, es auszuprobieren und diese Methode mit Ihren Freunden zu teilen, wenn es für Sie funktioniert hat. Bis zum nächsten Mal!